引言

云計算是信息技術的又一次革新,為信息的管理和服務提供了便利。云計算以特有的便利、經濟、可擴展性等優勢被廣泛的應用,與此同時云計算也成為了目前信息技術研究領域的熱門。目前很多IT 公司致力于云計算的研究,推出了自己的云計算平臺,并對外提供各種云計算服務,例如Amazon 的elastic compute cloud(彈性計算云,EC2)、IBM 的blue cloud(藍云)、Google 的Google App Engine、微軟的Azure平臺等。

1 云計算概述

在業界普遍認為美國國家標準技術研究院推出的云計算規范比較權威。其認為云計算是一種模式,能以泛在的、便利的、按需的方式通過網絡訪問可配置的計算資源(例如網絡、服務器、存儲器、應用和服務),這些資源可實現快速部署與發布,并且只需要極少的管理成本或服務提供商的干預。分享資源、可擴展性、彈性、隨用隨付、資源自行配置都是云計算所具有的特點。基礎設施即服務(IaaS)、平臺即服務(PaaS)、軟件即服務(SaaS)是其服務模型。

2 云計算中存在的安全問題

美國Gartner 公司發布了《云計算安全風險評估》總結了云計算存在的七條風險,分別是:

(1) 特權用戶的接入:供應商在公司外部處理敏感信息會有一定的風險。

(2) 可審查性:一些提供商拒絕外部審計和安全認證,這勢必會威脅到數據的安全性。

(3) 數據位置:在使用云計算服務時,用戶并不清楚自己的數據所處的位置。

(4) 數據隔離:在云計算體系中,數據處于共享的環境中,只靠加密不能保證數據的安全,還需要保證數據之間的隔離。

(5) 數據恢復:服務提供商需要對數據備份,在遇到災難時需要快速恢復數據。

(6) 調查支持:多個用戶的數據可能會存放在一起,當出現不恰當或非法行為時,服務提供商難調查。

(7) 長期生存性:服務提供商發生變化難以保證用戶服務的穩定性,持續性。

3 云計算安全問題研究現狀

3.1 各國政府對云計算安全問題的關注

信息安全國際會議RSA2010 將云計算安全作為焦點問題進行研究;CCS 從2009 開始專門設置了關于云計算安全的研討會;2010 年11 月美國政府CIO 委員會闡述了針對云計算的安全防護;日本政府官民合作項目開展計算安全性測試;2010 年5 月我國工信部婁勤儉副部長在第二屆中國云計算大會上表示,我國應加強云計算安全的研究。

3.2 云計算安全標準組織

云安全聯盟CSA(Cloud Security Alliance)于2009 年在RSA 大會上成立,其目的就是為云計算找到最佳的解決安全問題的方法。確定了信息生命周期管理、政府和企業風險管理、法規和審計、普通立法、eDiscovery、加密和密鑰管理、認證和訪問管理、虛擬化、應用安全、便攜性和互用性、數據中心、操作管理事故響應、通知和修復、傳統安全影響(商業連續性、災難恢復、物理安全)、體系結構的云計算安全焦點問題,并對每一個問題提出了解決的建議,并選取重要的領域制定標準。目前,CSA 制定了《云計算面臨的嚴重威脅》、《云控制矩陣》、《關鍵領域的云計算安全指南》等研究報告,這些報告提出了安全性應考慮的問題并給出了相應的解決防范。

分布式管理任務組DMTF(Distributed Management TaskForce)于2010 年7 月起草了開放云標準孵化器OCSI、開放云資源管理協議、封包格式和安全管理協議,發布了云互操作性和管理云架構白皮書。

由歐洲網絡信息安全局和CSA 聯合的CAM項目開發一個以客觀、可量化的測量標準,為客戶提供一個評價云計算服務提供商安全運行的標準。

4 云計算安全技術的研究

4.1 數據安全與存儲

云計算的安全問題不是靠一些合同或者罰款就能解決的。對數據加密是一個可行的辦法,然而對可持續云計算來說普通的公鑰標準或者對稱加密也不再適用,因為一旦加密就不能被修改。

同態加密和安全的多方計算是目前應用比較多的兩種解決云計算安全問題的方法。

對大規模云計算來說可以修改的同態加密的效率不高。同態加密是現代一種加密技術,對經過同態加密的數據進行處理得到一個輸出,將這一輸出進行解密,其結果與用同一方法處理未加密的原始數據得到的輸出結果是一樣的。同態加密把輸入與計算分開,但卻限制了對特定功能實現的操作。同態加密需要一個密鑰保護信息,為了保證加密過程,每個加密的密文需在相同的密鑰下加密。所以保護密鑰的安全性尤為重要。三種密鑰的方式:(1)單個或者限定性的密鑰;(2)靜態或動態性的密鑰;(3)可阻止主動或被動的敵人的協商安全密鑰。

安全的多方計算對云計算很有效但需要較多的通信資源。安全的多方計算不會對只有一方提供的密文進行計算。它是解決一組互不信任的參與方之間保護隱私的協同計算問題,要確保輸入的獨立性,計算的正確性,同時不泄露各輸入值給參與計算的其他成員。安全的多方云計算可以保證單個KPI 的安全,但我們的應用很多是多個對等組或者很多個KPI,多個KPI 的計算都是相互獨立的,但是多個對等組是可以共享的。

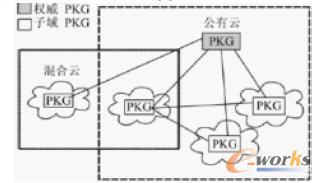

密鑰管理是云計算安全中一個重要好的問題。聯邦身份管理這種機制較好的緩解了PKG 的密鑰管理問題。主要思想是:在所有云上有一個權威的PKG,每個子域云也有自己的PKG,子域中的用戶和服務器都由本域的PKG 管理自己的身份密鑰,而權威PKG 給子域云分配ID,形成三層HIBC(如圖1 所示)。

圖1 層次性基于身份的密碼系統

云存儲密文訪問控制方法(AB-ACCS),其核心思想是:基于密文屬性的加密算法為用戶私鑰設置屬性,為數據密文設置屬性條件,通過私鑰屬性和密文屬性的匹配關系確定解密能力。因此數據屬性只需要通過控制數據的密文屬性進行權限管理,而不需要為用戶分發數據密鑰,降低了權限管理的復雜度。

4.2 身份認證及訪問控制

對于用戶來說,身份的認證和訪問控制將有助于保護存儲于云計算中信息的保密性、完整性及管理合規性。因此,身份的認證和訪問控制是云計算安全領域中一個重要的問題。

IBACC 協議(用于云服務和云計算的加密和簽名的基于身份的認證協議)很好的滿足了云計算的需要,實驗也表明其性能比安全套接字層認證協議更具優勢。

4.3 隱私保護

在云計算環境中,用戶的數據被存放在云端,這就造成了敏感數據的隱私保護問題。一些云安全指南提出的不要將敏感數據存放在云端這一建議并不能很好的解決隱私保護這一問題。

4.4 取證與審計

云計算提供商需要使用戶相信其數據被正確的存儲和處理,即對數據進行完整性驗證;為了達到數據安全、高效的使用,需要一種機制對數據進行審計。

4.5 虛擬安全技術

虛擬化和虛擬機技術是云計算概念的一個基礎組成部分,所以虛擬技術的安全問題也是云安全技術的重要部分。

4.6 可信云計算

近幾年可信計算得到了快速發展,取得了重要的研究成果。云計算與可信計算的融合已成為研究熱點。將可信技術融入云計算中可以更好的解決云計算中的安全問題。

5 可信計算與云計算的結合

可信計算的宗旨就是在硬件平臺上以可信計算安全芯片為核心改進已有的平臺體系結構,增強通用計算平臺和網絡的可信度。TCG(國際可信組織)在可信計算現有的體系結構上引入了TPM(硬件安全芯片)保證通用計算平臺的可信性。微軟發起了NGSCB(可信計算研究計劃),采用了微內核機制建立可信計算執行環境,為Windows 平臺安全和隱私保護提供支撐。我國研制出了自主安全芯片TCM,并以此為基礎建立了可信計算密碼支撐平臺體系結構。

在云計算環境中采用我國建立的可信計算密碼平臺體系結構,增強提供商平臺的信任,通過遠程證明建立提供商與客戶之間的信任。

6 結束語

云計算的前景廣闊,但也面臨著前所未有的安全問題。將可信技術融入云計算中是當前的研究熱點。將可信計算作為云計算的安全支撐技術,可更好的解決云計算的安全問題。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://www.lukmueng.com/

本文標題:云計算安全問題綜述