前言

云計算(Cloud Computing)是在2007年3季度才誕生的新名詞,但僅過了半年多,其受關注的程度就超過了網(wǎng)格計算(Grid Computing),云計算是一座商業(yè)計算模型,它將計算任務分布在大量計算機構成的資源池上,使用戶能夠按需要獲取計算力、存儲空間和信息服務,這種資源池稱為“云”。

云計算將計算資源集中起來并通過專門軟件實現(xiàn)自動管理,無需人為參與。用戶可以動態(tài)申請部分資源,支持各種應用程序的運轉(zhuǎn),無需為煩瑣的細節(jié)而煩惱,能夠更加專注于自己的業(yè)務,有利于提高效率、降低成本和技術創(chuàng)新。

概括起來云計算的優(yōu)點:動態(tài)可伸縮性、較高的靈活度、共享性、虛擬性、大規(guī)模性、和經(jīng)濟性。

云計算本質(zhì)上是服務方式的改變,它以服務的形式實現(xiàn)資源的共享。用戶不再需要購買高性能的軟件硬件系統(tǒng),構建自己的計算平臺。而是使用任何可以上網(wǎng)的終端設備,連接“云”,利用“云”提供的服務,直接在“云”上處理并存儲數(shù)據(jù)。

云計算按照服務類型大致可以分為三類:將基礎設施作為服務IaaS、將平臺作為服務PaaS和將軟件作為服務SaaS。

1 云計算的安全問題

隨著云計算應用的不斷普及,云計算的安全問題也呈現(xiàn)逐步上升的趨勢。2011年4月17日,索尼服務器接連遭遇黑客攻擊,大量用戶數(shù)據(jù)被盜。2009年10月,微軟云計算服務器故障導致用戶數(shù)據(jù)丟失。事實證明,云計算的安全問題已成為制約其發(fā)展的重要因素,人們真切地感受到了云計算所面臨的安全威脅。理論上,云計算和云計算安全兩者是一致的,但通常并非如此。在高科技產(chǎn)業(yè)中,“云計算很好”,“云計算安全很糟糕”,那么云計算安全到底存在什么樣的問題呢?

云計算安全主要包括:基礎設施安全和數(shù)據(jù)安全。基礎設施安全又分網(wǎng)絡層面、主機層面和應用層面,數(shù)據(jù)安全包括傳輸中數(shù)據(jù)、靜態(tài)數(shù)據(jù)、數(shù)據(jù)處理、數(shù)據(jù)沿襲、數(shù)據(jù)起源和數(shù)據(jù)殘留等。

隨著云計算服務的采用,用戶的網(wǎng)絡、系統(tǒng)、應用程序和數(shù)據(jù)的很大一部分將移至第三方提供商的控制之下。云計算服務交付模式會創(chuàng)建具有虛擬邊界的計算云,以及由用戶與云計算服務提供商(CSP)共享責任安全模型。這種共享責任的模型給機構的IT運維人員帶來新的安全管理挑戰(zhàn)。

2 云計算的安全管理標準

目前云計算中與安全管理實踐相關的標準主要包括ITIL,ISO/IEC 27001和ISO/IEC 27002。

2.1 ITIL

20世紀80年代中期英國商務部提出信息技術基礎架構庫(ITIL)以來,ITIL,作為IT服務管理事實上的國際標準已經(jīng)得到了全球幾乎所有IT巨頭的全力支持。ITIL是一組最佳實踐和指導方針,定義了管理信息基礎服務的一種集成的基于流程的方法。ITIL可以適用在幾乎所有類型的IT環(huán)境,包括云計算運行環(huán)境。

ITIL把信息安全分解為:策略(機構希望實現(xiàn)的總體目標)、過程(未來實現(xiàn)目標,需要做哪些工作)、步驟(為了實現(xiàn)目標,誰應該在什么時候做些什么)、工作指示(執(zhí)行特定動作的指示)。

2.2 ISO 27001/27002

ISO/IEC 27001正式定義了對信息安全管理體系(ISMS)的強制性要求。它同時也是認證標準,并使用ISO/IEC 27002來描述信息安全管理體系內(nèi)應采取的信息安全控制手段。機構在信息安全管理方面轉(zhuǎn)向ISO/IEC 27001是當前流行的趨勢,因此信息安全從業(yè)人員一致認為:應當修訂ITIL安全管理最佳實踐,以強化在信息和通信技術((ICT)基礎設施領域的應用程序安全及邏輯安全。

3 云計算的安全管理

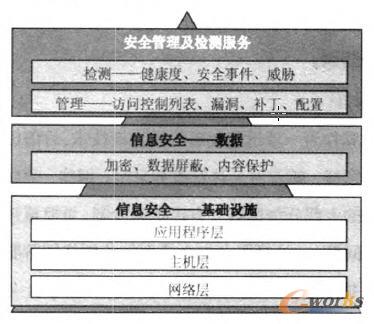

云計算服務提供商要確立自己的公信力、與用戶之間建立信任關系,由于云服務商在對外提供服務的同時,自身可能也需要購買其他云服務商所提供的服務,作為云計算的用戶,就當先從云計算中服務的信任域開始。在云計算環(huán)境中,各個云應用屬于不同的安全管理域,每個安全域都管理著本地的資源和用戶。因此,云計算服務中用戶所擁有、接觸以及相交互的所有層面,包括網(wǎng)絡、主機、應用程序、數(shù)據(jù)庫、存儲和包含身份服務在內(nèi)的Web服務(參見圖1),和肩負的IT系統(tǒng)管理及監(jiān)測的責任范圍,包括訪問、更改、配置、補丁以及漏洞管理及其重要。

圖1安全管理及監(jiān)測的范圍

根據(jù)ITIL和ISO框架所涉及的管理過程原則,筆者認為與計算安全服務相關過程主要包含以下安全管理重點領域:

(1)可用性管理(ITIL);

(2)訪問控制(ISO/IEC 27002, ITIL);

(3)漏洞管理(ISO/IEC 27002);

(4)補丁管理(ITIL);

(5)配置管理(ITIL);

(6)事件響應(ISO/IEC 27002);

(7)系統(tǒng)使用及訪問監(jiān)測(ISO/IEC 27002)。

3.1可用性管理

云計算服務也不可避免地會出現(xiàn)停機,停機的情況不同,影響用戶的嚴重程度和范圍也不同。與任何內(nèi)部rr支持的應用程序類似,由于服務中斷造成的業(yè)務影響將取決于與計算應用程序的重要程度,以及其與內(nèi)部業(yè)務流程的關系。對于關鍵業(yè)務應用程序,由于業(yè)務嚴重依翰于服務的持續(xù)可用性,即使幾分鐘的服務中斷就可能對機構的生產(chǎn)力、收入、用戶滿意度以及服務水平合規(guī)性等方面造成嚴重的影響。

云計算服務的彈性和可用性取決于幾個因素:云計算服務提供商的數(shù)據(jù)中心架構(負載均衡、網(wǎng)絡、系統(tǒng))、應用程序架構、主機位置冗余、多個互聯(lián)網(wǎng)服務提供商,以及數(shù)據(jù)存儲架構等。下面以PaaS為例說明可用性管理。

在典型的PaaS服務中,用戶(開發(fā)者)在云計算服務提供商提供的PaaS平臺上搭建并不熟PaaS應用程序。PaaS平臺通常建造在云計算服務提供商所擁有并管理的網(wǎng)絡、服務器、操作系統(tǒng)、存儲基礎設施和應用程序組件(Web服務)之上。用戶的PaaS應用程序是使用云計算服務商提供的應用組件以及在某些情況下使用第三方Web服務組件(混合模式應用程序)構建的,因此PaaS應用程序的可用性管理變得十分復雜。例如,在Google App Engine上的社交網(wǎng)絡應用程序依賴Facebook應用程序的聯(lián)系管理服務。在混合模式軟件部署構架中,可用性管理的責任是由用戶和云計算服務提供商公擔的。用戶對管理用戶開發(fā)的應用程序以及第三方服務負責,PaaS云計算服務提供商負責PaaS平臺以及其他由云計算服務提供商所提供的服務。

按照設計,PaaS應用程序可能依賴其他第三方Web服務組件,這些組件并不是PaaS服務所提供的部分;因此,了解應用程序?qū)Φ谌椒⻊盏囊蕾囆允呛苡斜匾模@種第三方服務包括由PaaS提供商提供的服務(如Web2.0應用程序使用Google Maps進行地理映射)。PaaS提供商可能也提供一套Web服務,用戶的應用程序可能依靠這些服務組件的可用性(如Google的BigTable)。因此,PaaS應用程序的可用性取決于用戶的應用程序的健壯性、搭建應用程序的PaaS平臺,以及第三方Web服務組件。

3.2訪問控制

訪問控制管理為用戶和系統(tǒng)管理員(特權用戶)提供一系列資源訪問管理功能,包括訪問網(wǎng)絡、系統(tǒng)和應用程序資源等。訪問控制管理功能解決如下問題:

(1)用戶權限的分配

(2)用戶工作職能和責任的權限分配;

(3)訪問權限的認證方法和認證強度;

(4)核實權限分配的審計和報告。

在云計算消費模式中,用戶可能通過任何連接到互聯(lián)網(wǎng)的主機訪問云計算服務,網(wǎng)絡訪問控制發(fā)揮的作用越來越少。因為傳統(tǒng)基于網(wǎng)絡訪問的訪問控制主要是基于主機屬性保護資源不受非授權訪問,這在大多數(shù)情況下是不能滿足的,不是用戶間特有的,因此往往會導致審計的不準確。在云計算中,網(wǎng)絡訪問控制表現(xiàn)為云計算防火墻策略,這個策略在云計算的出入口處執(zhí)行基于主機的訪問控制,并對云計算內(nèi)部的實例進行邏輯分組。通常是使用基于標準TCP/IP(傳輸控制協(xié)議/Internet協(xié)議)參數(shù)的策略實現(xiàn),包括IP,源端口、目的IP及目的端口等。

云計算的訪問控制與基于網(wǎng)絡的訪問控制相比,云計算用戶訪問控制尤為重要,因為它是將用戶身份與云計算資源綁定在一起的重要手段。在PaaS交付模式中,云計算服務提供商負責管理對網(wǎng)絡、服務器和應用程序平臺基礎設施的訪問控制,而用戶負責部屬于PaaS平臺的應用程序的訪問控制。對應用程序的訪問控制表現(xiàn)為終端用戶的管理,包括用戶開通和身份認證。

3.3安全漏洞、補丁及配置的管理

惡意軟件(或黑客)遠程利用基礎設施組件、網(wǎng)絡服務和應用程序漏洞的能力,對于云計算服務仍然是個重大的威脅。對于公共Pass和IaaS交付模式,則面臨更大的風險,因為漏洞、補丁以及配置管理的責任都留給了用戶。在云計算環(huán)境中,安全是由在多用戶虛擬環(huán)境中的所有用戶共享的。因此,用戶不但明確他們安全管理責任的范圍,還要求云計算服務提供商對云計算安全運行提供透明度,以便幫助用戶設置互補的安全管理功能。

(1)安全漏洞管理

漏洞管理可以幫助保護主機、網(wǎng)絡設備和應用程序避免遭針對已知的漏洞的攻擊。成熟機構一般會建立完善的漏洞管理過程,其中包括對連接到機構網(wǎng)絡的系統(tǒng)進行例行掃描、評估漏洞對機構的風險、解決風險的加固過程。采用ISO/IEC 27002的機構,通常通過使用技術漏洞管理控制目標來解決相關問題,其中規(guī)定:降低已公布的技術漏洞被惡意利用帶來的風險。技術漏洞管理應當以有效、系統(tǒng)且可重復的方式實施,并采取側(cè)量措施以確保其有效性。這些考慮應將操作系統(tǒng)和其他使用的應用程序包含在內(nèi)。根據(jù)SPI服務環(huán)境的特點,在云計算基礎設施的漏洞管理方面,用戶和云計算服務提供商都應該承擔相應的責任。

(2)安全補丁管理

與漏洞管理類似,在保護主機、網(wǎng)絡設備和應用程序進免未授權用戶針對已知漏洞的攻擊方面,安全補丁管理也是一個重要的威脅管理要素。補丁管理過程遵循變更管理框架,并直接從用戶漏洞管理程序得到反饋,從而降低來自機構內(nèi)部和外部的威脅。因此,SaaS提供商應當對新漏洞進行定期評估,并給所有用戶提供*aas服務的系統(tǒng)固件與軟件安裝補丁。

(3)安全配置管理

安全配置管理可以保護主機和網(wǎng)絡設備免遭未收錢用戶利用配置弱點實施的攻擊。安全配置管理與漏洞管理程序密切相關,是整體仃配置管理的一部分。保護網(wǎng)絡、主機和應用程序配置,需要對關鍵系統(tǒng)和數(shù)據(jù)庫配置文件進行監(jiān)控和訪問控制,這些配置文件包括操作系統(tǒng)配置、防火墻策略、網(wǎng)絡域配置、本地和遠程連接的存儲,以及訪問控制管理數(shù)據(jù)庫。

3.4入侵檢測和事件響應

大型云計算提供商提供SaaS, PaaS和IaaS服務,這種多用戶的交付模式對用戶和云計算服務提供商在重大事件響應和入侵管理等方面都帶來了挑戰(zhàn)。入侵和事件管理在企業(yè)信息安全管理域內(nèi)是管理和降低風險的關鍵職能,這些風險包括知識產(chǎn)權損失、違反合規(guī)性、品牌侵蝕和詐編。這些關鍵功能支持安全管理,并允許機構對入侵和數(shù)據(jù)破壞做出響應。此外,機構在法律上有義務遵守與隱私資料侵害相關的法律。由于公共云計算的定義是多用戶的,以及使用共享基礎設施的資源和服務向用戶交付,用戶和云計算服務提供商都有管理入侵和事件響應的責任。雙方都需要準備應對和管理安全漏洞。

4 結(jié)束語

云計算作為一項迅速發(fā)展的信息新技術,目前已應用在國內(nèi)外諸多領域,隨著對云計算服務采用,網(wǎng)絡、系統(tǒng)、應用程序和數(shù)據(jù)的大部分將由第三方提供商控制,更要重視云計算的安全管理問題。云計算服務安全管理的范圍將隨著服務交付模式(SPI)、提供商能力以及成熟度而變化。由于大多數(shù)提供商的云計算服務在服務水平協(xié)議(SLA)、提供商管理功能以及安全責任這些領域缺乏透明度,因此對于已建立了IT管理、工具和程序的用戶而言云計算的管理功能將是個持續(xù)的挑戰(zhàn)。

為了加速企業(yè)對云計算的使用,創(chuàng)建云計算管理標準勢在必行,云計算管理標準由云計算服務商提供支持,并能實現(xiàn)不同云計算間的無縫互通。標準會有助于創(chuàng)建獨立軟件供應商(ISV)與服務提供商的生態(tài)系統(tǒng),并通過自動化方式為用戶提供選擇性、彈性和更大的靈活性。

核心關注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務領域、行業(yè)應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業(yè)務領域的管理,全面涵蓋了企業(yè)關注ERP管理系統(tǒng)的核心領域,是眾多中小企業(yè)信息化建設首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://www.lukmueng.com/

本文標題:云計算的安全管理探析

本文網(wǎng)址:http://www.lukmueng.com/html/support/1112159512.html