1 Ų¾śI(y©©)ķTæ¶▓╔ė├Įy(t©»ng)ę╗╔ĒĘ▌šJ(r©©n)ūCĄ─▒žę¬ąį

×ķ┴╦Į©┴óĮy(t©»ng)ę╗Ą─ā╚(n©©i)▓┐╣żū„ŲĮ┼_(t©ói)Ż¼Ų¾śI(y©©)ā╚(n©©i)▓┐ķTæ¶æ¬(y©®ng)įō─▄ē“═©▀^Įy(t©»ng)ę╗Ą─╚ļ┐┌╝»│╔┘Yį┤║═æ¬(y©®ng)ė├Ż¼×ķ▓╗═¼īė┤╬Ą─ė├æ¶╠ß╣®╝»│╔╗»Ą─ą┼ŽóĘ■äš(w©┤)Ż¼ė├æ¶ų╗ąĶę╗┤╬ĄŪõøŠ═─▄ų▒ĮėįLå¢ķTæ¶ųąĄ─ČÓéĆ(g©©)æ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ż¼Å─Č°▒▄├ŌČÓ┤╬šJ(r©©n)ūCŻ¼īŹ(sh©¬)¼F(xi©żn)ī”(du©¼)▓╗═¼┘Yį┤┼cĘ■äš(w©┤)Ą─½@╚ĪŻ¼╩╣ūxš▀─▄┴„Ģ│ĄžÅ─Ė„ŅÉ┘Yį┤┼cæ¬(y©®ng)ė├ųą½@╚Ī╦∙ąĶą┼ŽóŻ¼ķTæ¶×ķė├æ¶╠ß╣®ę╗šŠ╩ĮĪóéĆ(g©©)ąį╗»Īó╚½├µĄ─Ę■äš(w©┤)ĪŻČ°Ų¾śI(y©©)ķTæ¶Ą─Įy(t©»ng)ę╗╔ĒĘ▌šJ(r©©n)ūCŻ¼┐╔ęįĮŌøQČÓéĆ(g©©)ŽĄĮy(t©»ng)¬Ü(d©▓)┴óšJ(r©©n)ūCĄ─▒ūČ╦Ż║╚ńė├æ¶ąĶę¬ėøæøČÓéĆ(g©©)┘~æ¶║═┐┌┴ŅŻ¼╩╣ė├śO×ķ▓╗▒ŃŻ║¤oĘ©Įy(t©»ng)ę╗šJ(r©©n)ūC║═╩┌ÖÓ(qu©ón)▓▀┬įŻ╗ČÓéĆ(g©©)šJ(r©©n)ūCŽĄĮy(t©»ng)╩╣╣▄└Ē╣żū„│╔▒Š╚šęµį÷╝ėĪŻųžÅ═(f©┤)ķ_░l(f©Ī)Ž¹║─ķ_░l(f©Ī)│╔▒Š║═čėŠÅķ_░l(f©Ī)▀M(j©¼n)Č╚Ą╚ĪŻĮ©┴ó╗∙ė┌PortalĄ─Įy(t©»ng)ę╗šJ(r©©n)ūCŽĄĮy(t©»ng)ī”(du©¼)ŠW(w©Żng)Įj(lu©░)ė├æ¶īŹ(sh©¬)ąąĮy(t©»ng)ę╗šJ(r©©n)ūC║═Įy(t©»ng)ę╗╩┌ÖÓ(qu©ón)╩Ū▒žę¬Ą─ĪŻė├æ¶ę¬ĄŪõøŽĄĮy(t©»ng)ĪŻ▒žĒÜŽ╚ĄĮ╔ĒĘ▌šJ(r©©n)ūCŽĄĮy(t©»ng)šJ(r©©n)ūC╔ĒĘ▌Ż¼▓┼┐╔ęįįLå¢Ė„éĆ(g©©)æ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ą─ŠW(w©Żng)Įj(lu©░)┘Yį┤Ż¼Å─Č°īŹ(sh©¬)¼F(xi©żn)Įy(t©»ng)ę╗ė├æ¶╣▄└ĒĪóĮy(t©»ng)ę╗░▓╚½┐žųŲŻ¼╣▄└ĒåTī”(du©¼)š¹éĆ(g©©)ŠW(w©Żng)Įj(lu©░)┐╔ęįīŹ(sh©¬)¼F(xi©żn)å╬³c(di©Żn)╣▄└ĒĪŻ

2 ŽĄĮy(t©»ng)─┐ś╦(bi©Īo)

×ķė├æ¶╠ß╣®ę╗šŠ╩ĮĪóéĆ(g©©)ąį╗»Īó╚½├µĄ─Ę■äš(w©┤)Ż╗īŹ(sh©¬)¼F(xi©żn)Įy(t©»ng)ę╗ė├æ¶╣▄└ĒĪóĮy(t©»ng)ę╗░▓╚½┐žųŲĪó╣▄└ĒåTī”(du©¼)š¹éĆ(g©©)ŠW(w©Żng)Įj(lu©░)īŹ(sh©¬)¼F(xi©żn)å╬³c(di©Żn)╣▄└ĒŻ║īŹ(sh©¬)¼F(xi©żn)ą┼Žó╝»│╔ĪŻ

3 ĘĮ░ĖįO(sh©©)ėŗ(j©¼)

(1)ķT涎ĄĮy(t©»ng)╣”─▄╝▄śŗ(g©░u)

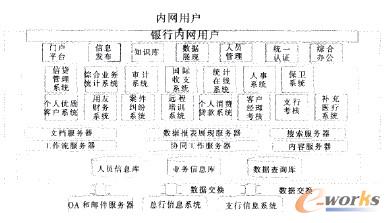

ķT涎ĄĮy(t©»ng)╣”─▄╝▄śŗ(g©░u)╚ńłD1╦∙╩ŠĪŻ╦³╩Ū├µŽ“Ų¾śI(y©©)╚½¾wåT╣żŻ¼ė├ė┌▐k╣½║═╣▄└ĒĄ─Ų¾śI(y©©)ą┼Žó╝»│╔ŲĮ┼_(t©ói)ĪŻī”(du©¼)Ų¾śI(y©©)ā╚(n©©i)╣▄└ĒŽĄĮy(t©»ng)Ą─ą┼Žó▀M(j©¼n)ąąėąą¦Ą─š¹║ŽĪóĮM┐ŚĪó╣▄└ĒŻ╗└¹ė├║═ųžĮMŲ¾śI(y©©)Ą─öĄ(sh©┤)ō■(j©┤)┘Yį┤īŹ(sh©¬)¼F(xi©żn)ā╚(n©©i)▓┐ą┼Žó╣▓ŽĒ║═£Ž═©ĪŻīŹ(sh©¬)¼F(xi©żn)┤╦╣”─▄╝▄śŗ(g©░u)ĪŻ┐╔ėąą¦░l(f©Ī)ō]ėŗ(j©¼)╦ŃÖC(j©®)ŽĄĮy(t©»ng)Ą─øQ▓▀ų¦│ųū„ė├ĪŻ

łD1 ķT涎ĄĮy(t©»ng)╣”─▄╝▄śŗ(g©░u)

(2)ė├æ¶╣▄└Ē║═å╬³c(di©Żn)ĄŪõø─ŻēK┐é¾wįO(sh©©)ėŗ(j©¼)

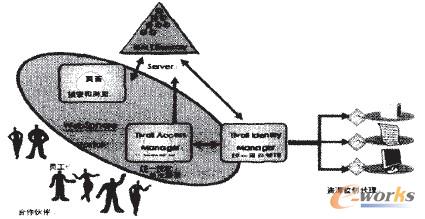

ė├æ¶╣▄└Ē║═å╬³c(di©Żn)ĄŪõø─ŻēK┐é¾wįO(sh©©)ėŗ(j©¼)╚ńłD2╦∙╩ŠĪŻĮy(t©»ng)ę╗ė├æ¶╣▄└ĒŽĄĮy(t©»ng)╝▄śŗ(g©░u)ė┌IBM Websphere PortalķTæ¶┐“╝▄Ą─╗∙ĄA(ch©│)╔ŽŻ¼╠ß╣®╗∙ė┌LDAPĄ─ė├æ¶─┐õø╣▄└ĒŻ¼▀M(j©¼n)ąąĮy(t©»ng)ę╗Ą─ė├æ¶ą┼Žó┤µā”(ch©│)ĪóšJ(r©©n)ūC║═╣▄└ĒĪŻIBM Tivoli Identity Manager┐╔▀M(j©¼n)ąąė├æ¶Ą─┼·┴┐äō(chu©żng)Į©Īóäh│²║═╣▄└ĒĪóīŹ(sh©¬)¼F(xi©żn)ŽĄĮy(t©»ng)Įy(t©»ng)ę╗ĪóĖ▀ą¦Ą─ė├æ¶╣▄└ĒĪŻIBM Tivoli Access Managerfor e-business×ķŽĄĮy(t©»ng)╠ß╣®╝»ųąĄ─Īó╗∙ė┌▓▀┬įĄ─šJ(r©©n)ūC║═╩┌ÖÓ(qu©ón)ĪŻ

łD2 ė├æ¶╣▄└Ē║═å╬³c(di©Żn)ĄŪõø─ŻēK┐é¾wįO(sh©©)ėŗ(j©¼)

(3)Įy(t©»ng)ę╗šJ(r©©n)ūC

▒ŠŽĄĮy(t©»ng)▓╔ė├IBM Ą─Ą┌╚²ĘĮ«a(ch©Żn)ŲĘTAM ū„×ķīŹ(sh©¬)¼F(xi©żn)å╬³c(di©Żn)ĄŪĻæĄ─╗∙ĄA(ch©│)ĪŻę╗éĆ(g©©)AM Ą─ŽĄĮy(t©»ng)ĮY(ji©”)śŗ(g©░u)╩Ūė╔įL墚▀Īó▓▀┬įł╠(zh©¬)ąąš▀║═─┐ś╦(bi©Īo)╚²▓┐ĘųĮM│╔ĪŻį┌TAM ųąėąā╔éĆ(g©©)ųžę¬Ą─ĮM╝■Ż¼Ęųäe╩ŪŻ║TAM Policy ServerŻ¼╦³×ķAccess Manager░▓╚½ė“ŠSūo(h©┤)ų„╩┌ÖÓ(qu©ón)öĄ(sh©┤)ō■(j©┤)ÄņŻ¼įōĘ■äš(w©┤)Ų„╠Ä└ĒįLå¢┐žųŲĪóšJ(r©©n)ūC║═╩┌ÖÓ(qu©ón)šł(q©½ng)Ū¾Ż╗Web SEALŻ║ę╗éĆ(g©©)Web─µŽ“┤·└Ē░▓╚½Ę■äš(w©┤)Ų„ĪŻ╦∙ėąĄ─ā╚(n©©i)▓┐šł(q©½ng)Ū¾Č╝▒žĒÜ═©▀^Web SEALĪŻę¬═©▀^TAM īŹ(sh©¬)¼F(xi©żn)å╬³c(di©Żn)ĄŪõøŻ¼ę╗░ŃąĶę¬ī”(du©¼)ę¬╝»│╔Ą─ŽĄĮy(t©»ng)ū÷ą®Ė─įņĪŻ×ķ┴╦£p╔┘ī”(du©¼)╝»│╔æ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ą─Ė─įņŻ¼═¼Ģr(sh©¬)╣Ø(ji©”)╝sš¹éĆ(g©©)ŽĄĮy(t©»ng)īŹ(sh©¬)╩®Ą─Ģr(sh©¬)ķg║═│╔▒ŠĪŻ▒ŠĒŚ(xi©żng)─┐ųąĄ─Įy(t©»ng)ę╗šJ(r©©n)ūCĘųā╔īŹ(sh©¬)¼F(xi©żn)Ż║ķTæ¶ė├æ¶╔ĒĘ▌šJ(r©©n)ūC║═╝»│╔ŽĄĮy(t©»ng)ė├æ¶╔ĒĘ▌šJ(r©©n)ūCĪŻ

1)PortalŽĄĮy(t©»ng)ė├æ¶Ą─╔ĒĘ▌šJ(r©©n)ūC

ķTæ¶ė├æ¶Ą─╔ĒĘ▌šJ(r©©n)ūC╩ŪTAMīŹ(sh©¬)¼F(xi©żn)Ą─ĪŻTivoli Access Managerī”(du©¼)ė├æ¶▀M(j©¼n)ąąšōūC║¾Ż¼īóĖ∙ō■(j©┤)┼õų├«a(ch©Żn)╔·WebsphereŲĮ┼_(t©ói)Ą─LTPA TokenĪŻį┌ļS║¾ė├æ¶ī”(du©¼)ķTæ¶ŲĮ┼_(t©ói)Ą─įLå¢ųąŻ¼ķTæ¶ŲĮ┼_(t©ói)īó▓╗į┘ī”(du©¼)įōė├æ¶▀M(j©¼n)ąąšōūCĪŻīŹ(sh©¬)¼F(xi©żn)┼cTAM Ą─╝»│╔

2)╝»│╔ŽĄĮy(t©»ng)ė├æ¶Ą─╔ĒĘ▌šJ(r©©n)ūC

«ö(d©Īng)ė├æ¶═©▀^ķTæ¶Ą─šJ(r©©n)ūCŻ¼▀M(j©¼n)╚ļķTæ¶ŲĮ┼_(t©ói)║¾Ż¼ąĶę¬į┘═©▀^╝»│╔ŽĄĮy(t©»ng)Ą─╔ĒĘ▌šJ(r©©n)ūC▓┼─▄įL墎ÓĻP(gu©Īn)Ą─æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ĪŻ×ķ┴╦£p╔┘ī”(du©¼)╝»│╔æ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ą─Ė─įņŻ¼═¼Ģr(sh©¬)╣Ø(ji©”)╝sš¹éĆ(g©©)ŽĄĮy(t©»ng)īŹ(sh©¬)╩®Ą─Ģr(sh©¬)ķg║═│╔▒ŠŻ¼╝»│╔ŽĄĮy(t©»ng)ė├æ¶Ą─╔ĒĘ▌šJ(r©©n)ūC╩Ū═©▀^Į©┴óPortalŽĄĮy(t©»ng)ė├æ¶║═║¾┼_(t©ói)ą┼ŽóŽĄĮy(t©»ng)ė├æ¶Ą─ė│╔õĻP(gu©Īn)ŽĄŻ¼īŹ(sh©¬)¼F(xi©żn)╗∙ė┌ķT涓ė├æ¶öĄ(sh©┤)ō■(j©┤)Äņ”Ą─ČÓĒŚ(xi©żng)Ę■äš(w©┤)Įy(t©»ng)ę╗ĄŪõø╣▄└ĒĪŻė├æ¶═©▀^ķTæ¶ŲĮ┼_(t©ói)įLå¢╝»│╔ŽĄĮy(t©»ng)Ģr(sh©¬)Ą─ÖÓ(qu©ón)Ž▐ė╔æ¬(y©®ng)ė├ŽĄĮy(t©»ng)╣▄└ĒĪŻ

3)PortalŽĄĮy(t©»ng)┼c╝»│╔ŽĄĮy(t©»ng)Ą─┘~╠¢(h©żo)ĻP(gu©Īn)┬ō(li©ón)

▒ŠŽĄĮy(t©»ng)╩╣ė├┤²ĄŪõøĘĮ╩ĮīŹ(sh©¬)¼F(xi©żn)SSO(Single Sign On)Ż¼Ųõ╗∙▒Š╦╝Žļ╩ŪŻ║╩╣ė├ę╗ĘN░▓╚½Ą─├▄┤a╣▄└ĒÖC(j©®)ųŲüĒ┤µĘ┼ė├æ¶į┌Ė„éĆ(g©©)ŽĄĮy(t©»ng)ųąĄ─├▄┤aĄ╚ė├æ¶æ{ūCŻ¼▓ó┼cų„ė├æ¶ÄņĮ©┴óė│╔õĻP(gu©Īn)ŽĄĪŻė├æ¶ĄŪõøķTæ¶ęį║¾Ż¼▀M(j©¼n)╚ļæ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ū░Ż¼ė╔ķTæ¶Ä═ė├æ¶ū÷ę╗┤╬ĄŪõøĄ─▓┘ū„ĪŻ▀@ĘN├▄┤a╣▄└ĒÖC(j©®)ųŲ┐╔ęį═©▀^Websphere Portal╠ß╣®Ą─æ{ūC▒ŻļU(xi©Żn)ÄņŻ¼╗“š▀TAM ebĄ─GSOüĒīŹ(sh©¬)¼F(xi©żn)ĪŻ▀@ĘNĘĮ░Ė▒╚▌^┬ķ¤®Ą─╩Ūė├æ¶į┌Ė„éĆ(g©©)ŽĄĮy(t©»ng)ųąæ{ūCūāĖ³Ą─╣▄└ĒŻ¼IBM ę▓╠ß╣®IDI (IBM Directory integrator)ĪóTIM(Tivoli identity manager)▀@ą®«a(ch©Żn)ŲĘŻ¼┐╔ęįĮŌøQ▀@ą®å¢Ņ}Ż¼▓╗▀^īŹ(sh©¬)╩®ŲüĒę▓╩Ūėą³c(di©Żn)ļyČ╚Ą─ĪŻ

▒ŠŽĄĮy(t©»ng)ųąŲ¾śI(y©©)ūįąąķ_░l(f©Ī)Ą─ā╚(n©©i)▓┐╣▄└ĒŽĄĮy(t©»ng)Š═╩Ū╗∙ė┌▀@ĘN╦╝Žļ▀M(j©¼n)ąąå╬³c(di©Żn)ĄŪõøŻ¼▀@└’═©▀^ŠÄ│╠īŹ(sh©¬)¼F(xi©żn)ĪŻ╚¶▓╗Žļī”(du©¼)╝»│╔Ą─ŽĄĮy(t©»ng)ū÷╚╬║╬Ė─äė(d©░ng)Ż¼┐╔▓╔ė├▀@ĘNĘĮ╩Į║å(ji©Żn)å╬īŹ(sh©¬)¼F(xi©żn)ĪŻę¬Į©┴óåT╣ż┤µPortalŽĄĮy(t©»ng)ųąĄ─ė├æ¶├¹║═Ųõ╦¹ŽĄĮy(t©»ng)ųąĄ─ė├æ¶├¹ų«ķgĄ─ī”(du©¼)æ¬(y©®ng)ĻP(gu©Īn)ŽĄ▓ó▒Ż┤µĪŻ┐╔▒Ż┤µį┌▒Ēųą╗“LDAPųą╗“╬─╝■ŽĄĮy(t©»ng)ųąĪŻ«ö(d©Īng)åT╣żūóāį(c©©)╝»│╔ŽĄĮy(t©»ng)ą┼Žó║¾Ż¼╝┤┐╔═©▀^PortalŽĄĮy(t©»ng)ųąĄ─ė├æ¶├¹║═├▄┤aĄŪõøķTæ¶Ż¼╚╗║¾ų▒ĮėįLå¢╦∙ėąūóāį(c©©)Ą─╝»│╔ŽĄĮy(t©»ng)Ż¼Č°▓╗ąĶę¬▀M(j©¼n)ąąČ■┤╬ĄŪõøĪŻ

(4)öĄ(sh©┤)ō■(j©┤)ĮY(ji©”)śŗ(g©░u)įO(sh©©)ėŗ(j©¼)

Ė∙ō■(j©┤)ī”(du©¼)ŽĄĮy(t©»ng)Ą─Ęų╬÷Ż¼╣Pš▀įO(sh©©)ėŗ(j©¼)┴╦LDAPųąĄ─æ¬(y©®ng)ė├╝»│╔─┐õøĮY(ji©”)śŗ(g©░u)ĪŻį┌ŽĄĮy(t©»ng)Ą──┐õøśõųąŻ¼░³║¼æ¬(y©®ng)ė├ŽĄĮy(t©»ng)╣Ø(ji©”)³c(di©Żn)║═ė├æ¶╣Ø(ji©”)³c(di©Żn)ĪŻæ¬(y©®ng)ė├ŽĄĮy(t©»ng)╣Ø(ji©”)³c(di©Żn)ė╔╝»│╔ŽĄĮy(t©»ng)├¹ĘQĪóė├æ¶ś╦(bi©Īo)ūR(sh©¬)ģóöĄ(sh©┤)Īóė├æ¶┐┌┴Ņś╦(bi©Īo)ūR(sh©¬)ģóöĄ(sh©┤)║═æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ĄŪĻæ┤░┐┌ĄžųĘ4éĆ(g©©)ī┘ąįĮM│╔ĪŻė├æ¶╣Ø(ji©”)³c(di©Żn)ė╔æ¬(y©®ng)ė├ŽĄĮy(t©»ng)├¹ĘQĪóķTæ¶ė├æ¶ś╦(bi©Īo)ūR(sh©¬)Īó╝»│╔ŽĄĮy(t©»ng)ė├æ¶├¹║═ė├æ¶┐┌┴Ņ4éĆ(g©©)ī┘ąįĮM│╔ĪŻ╗∙ė┌LDAPĘ■äš(w©┤)Ų„Ą─╠ž³c(di©Żn)║═ā×(y©Łu)ä▌(sh©¼)Ż¼į┌Įy(t©»ng)ę╗╔ĒĘ▌šJ(r©©n)ūCŲĮ┼_(t©ói)ųąŻ¼╩╣ė├─┐õøĘ■äš(w©┤)╝╝ąg(sh©┤)üĒ═Ļ│╔ė├æ¶╔ĒĘ▌ą┼Žó║═æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ą┼ŽóĄ─┤µā”(ch©│)╣▄└Ē╣”─▄ĪŻ

Įy(t©»ng)ę╗╔ĒĘ▌šJ(r©©n)ūCŽĄĮy(t©»ng)Ą─ė├涚J(r©©n)ūC─┐õøśõĮY(ji©”)śŗ(g©░u)įO(sh©©)ėŗ(j©¼)Ż¼╩Ūæ¬(y©®ng)ė├╝»│╔─┐õøĮY(ji©”)śŗ(g©░u)Ą─ūė╝»Ż¼ų„ę¬Å─įLå¢ą¦┬╩┼cąį─▄ĘĮ├µ┐╝æ]ĪŻDN×ķŻ║O=xxx.com┤·▒ĒŃyąąĄ─Ė∙ė“ĪŻ─┐õøą┼Žó┤¾¾wė╔╚²▓┐ĘųĮM│╔Ż║“Ou=▒▒Š®”ė├üĒ╣▄└Ēģ^(q©▒)ų¦ąąĪóĘųąąÖC(j©®)ĻP(gu©Īn)Īó┐hų¦ąąĄ─ė├æ¶║═┘~╠¢(h©żo)ą┼ŽóŻ╗Cn=usersŻ¼╩Ūę╗ą®ŽĄĮy(t©»ng)╣▄└ĒåTė├æ¶Ż¼╚ńWPSŽĄĮy(t©»ng)╣▄└ĒåTĪóDB2ŽĄĮy(t©»ng)╣▄└ĒåTĄ╚Ż╗Cn=groupsė├üĒ╣▄└ĒĮMą┼ŽóŻ¼┐╔Ęų×ķ╣▄└ĒåTĮMĪóÖ┌─┐ŠÄīæĮMĄ╚ĪŻ─┐õøĘ■äš(w©┤)Ų„╩Ūš¹éĆ(g©©)Įy(t©»ng)ę╗ė├涚J(r©©n)ūCŲĮ┼_(t©ói)Ą─╗∙ĄA(ch©│)ĪŻ▒ŻūC┴╦öĄ(sh©┤)ō■(j©┤)ę╗ų┬ąį║══Ļš¹ąįĪŻ

(5)╩┌ÖÓ(qu©ón)Ę■äš(w©┤)ŽĄĮy(t©»ng)

į┌═Ļ│╔ė├æ¶╔ĒĘ▌šJ(r©©n)ūCįO(sh©©)ėŗ(j©¼)║¾Ż¼├µ┼RĄ─å¢Ņ}╩Ū«ö(d©Īng)ė├æ¶ĄŪĻæķTæ¶║¾Ą─ÖÓ(qu©ón)Ž▐┐žųŲå¢Ņ}ĪŻ▒ŠŽĄĮy(t©»ng)ųąĄ─╩┌ÖÓ(qu©ón)Ęų×ķā╔ĘNŪķørŻ║ę╗╩Ū╩┌ÖÓ(qu©ón)╣▄└ĒĄ─ī”(du©¼)Ž¾┐╔ęįĘų×ķķTæ¶┘Yį┤(░³└©Ēō├µĪóPortletĪóĒō├µĮM║═ė├æ¶ĮM)║═╝»│╔ŽĄĮy(t©»ng)ĪŻī”(du©¼)ė┌ķTæ¶┘Yį┤Ą─╣▄└Ē╩╣ė├RBAC(╗∙ė┌ĮŪ╔½)Ą─╩┌ÖÓ(qu©ón)─Ż╩ĮŻ«╝┤╩ūŽ╚Č©┴xĮŪ╔½ī”(du©¼)┘Yį┤Ą─įLå¢ÖÓ(qu©ón)Ž▐Ż¼╚╗║¾į┘Č©┴xė├æ¶╗“ė├æ¶ĮM╦∙ī”(du©¼)æ¬(y©®ng)Ą─ĮŪ╔½Ż╗┴Ē═Ō╩Ūī”(du©¼)ė┌╝»│╔ŽĄĮy(t©»ng)Ą─╩┌ÖÓ(qu©ón)╩Ūė╔Ė„æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ūį╝║╣▄└ĒĄ─ĪŻ

4 Įy(t©»ng)ę╗ė├æ¶╣▄└ĒĄ─īŹ(sh©¬)¼F(xi©żn)

Įy(t©»ng)ę╗ė├æ¶╣▄└ĒĄ─ĻP(gu©Īn)µI╩ŪīŹ(sh©¬)¼F(xi©żn)ęįLDAP (IDS)×ķųąą─Ż¼▓ó▒ŻūCIDSĪóDOMINOĪóTIM Ę■äš(w©┤)Ų„ė├æ¶ą┼ŽóĄ─═¼▓ĮĪŻŽÓĻP(gu©Īn)£╩(zh©│n)éõ╣żū„░³└©Ż║īóė├æ¶öĄ(sh©┤)ō■(j©┤)Å─¼F(xi©żn)ėąĄ─DominoĘ■äš(w©┤)Ų„ī¦(d©Żo)╚ļTIMŻ¼IDSĘ■äš(w©┤)Ų„Ż╗į┌TIM Ę■äš(w©┤)Ų„ųąī”(du©¼)ė├æ¶ĮM┐ŚÖC(j©®)śŗ(g©░u)ą┼Žó▀M(j©¼n)ąąš{(di©żo)š¹Ż¼▓ó░č╦∙ėąĄ─ė├æ¶ą┼Žóųžą┬▀M(j©¼n)ąąÜwŅÉŻ╗╚╦åT═¼▓ĮŻ║Ķbė┌Ńyąą╚╦åTš{(di©żo)š¹Ą─╠ž³c(di©Żn)Ż¼│§▓Į░č╚╦åT═¼▓ĮĄ─Ņl┬╩Č©×ķ├┐ų▄ū„ę╗┤╬ĪŻ├┐ų▄─®Ż¼╣▄└ĒåTÅ─DominoĄ─╣▄└ĒåT─Ū└’Ą├ĄĮę╗Ę▌╚╦åTūāäė(d©░ng)Ą─ŪÕå╬ĪŻĄŪõøĄĮTIM╣▄└ĒĮń├µŻ¼ī”(du©¼)ššŪÕå╬║═TIM ųąĄ─╚╦åTą┼ŽóŻ¼┤_Č©ę¬ū÷Ą─į÷ĪóähĪóĖ─Ą─▓┘ū„ĪŻTIM┼cIDSĄ─╚╦åT═¼▓Į╩Ū░┤šš┼õų├║├Ą─═¼▓Į▓▀┬įūįäė(d©░ng)īŹ(sh©¬)¼F(xi©żn)Ą─ĪŻ

1)ķTæ¶ė├æ¶╔ĒĘ▌šJ(r©©n)ūC-SSOīŹ(sh©¬)¼F(xi©żn)

ę¬īŹ(sh©¬)¼F(xi©żn)ķTæ¶ė├æ¶╔ĒĘ▌šJ(r©©n)ūCŻ¼ąĶę¬┼õų├ķTæ¶ŲĮ┼_(t©ói)┼cWEBSEALĄ─SSOĪŻ╦³╩Ū═©▀^╣▓ŽĒLTPA┴Ņ┼ŲįŁ└ĒīŹ(sh©¬)¼F(xi©żn)Ą─ĪŻ╗∙ė┌╔╠śI(y©©)╠ū╝■Domino/NotesĄ─å╬³c(di©Żn)ĄŪõøĮŌøQĘĮ░ĖĪŻŃyąą─┐Ū░╚š│Ż▐k╣½ŽĄĮy(t©»ng)░³└©╬─Ön╣▄└Ē(Domino Document Manager)Īó╝┤Ģr(sh©¬)═©ą┼(Sametime)ęį╝░Ó]╝■ŽĄĮy(t©»ng)ĪŻ

īŹ(sh©¬)╩®įōĘĮ░ĖŻ¼▒žĒÜØMūŃęįŽ┬Śl╝■ĪŻ

╦∙ėąĄ─Ę■äš(w©┤)Ų„▒žĒÜ┼õų├│╔═¼ę╗éĆ(g©©)DNSė“Ą─ę╗▓┐ĘųŻ¼─Ū├┤SSOīóį┌╦∙ėąWebSphereĘ■äš(w©┤)Ų„ų«ķgŲū„ė├ĪŻ╦∙ėąĘ■äš(w©┤)Ų„▒žĒÜ╣▓ŽĒė├æ¶ūóāį(c©©)▒ĒĪŻė├æ¶ūóāį(c©©)▒Ē┐╔ęį╩ŪLDAPöĄ(sh©┤)ō■(j©┤)ÄņŻ¼ę▓▀Ć┐╔ęį╩Ūė├æ¶ūį╝║īŹ(sh©¬)¼F(xi©żn)Ą─ė├æ¶ūóāį(c©©)▒ĒĪŻ

╦∙ėąĄ─ė├æ¶Č©┴x▒žĒÜę¬į┌ę╗éĆ(g©©)å╬ę╗Ą─LDAP─┐õøųąĪŻ

ė├æ¶Ą─ė╬ė[Ų„▒žĒÜų¦│ųCookieŻ¼ę“?y©żn)ķĘ■ä?w©┤)Ų„╔·│╔Ą─ą┼Žóīó═©▀^Cookiesé„▀fĄĮ┐═æ¶Č╦Ż¼╚╗║¾╠ßĮ╗Įoė├æ¶įLå¢Ą─Ųõ╦¹Ę■äš(w©┤)Ų„▀M(j©¼n)ąąšōūCĪŻ

╦∙ėąĄ─Ę■äš(w©┤)▒žĒÜ╣▓ŽĒLTPA├▄µiĪŻ

2)╝»│╔ŽĄĮy(t©»ng)ė├æ¶╔ĒĘ▌šJ(r©©n)ūC

«ö(d©Īng)ė├æ¶═©▀^ķTæ¶Ą─šJ(r©©n)ūCĪŻ▀ĆąĶę¬į┘═©▀^╝»│╔ŽĄĮy(t©»ng)Ą─╔ĒĘ▌šJ(r©©n)ūC▓┼─▄įL墎ÓĻP(gu©Īn)Ą─æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ĪŻ▀@▓┐Ęų╩Ū═©▀^ūįąąķ_░l(f©Ī)īŹ(sh©¬)¼F(xi©żn)Ą─ĪŻ«ö(d©Īng)ė├æ¶ĄŪõøķTæ¶║¾Ż¼į┌╣▄└ĒåT┼õų├║├Ą─╝»│╔ŽĄĮy(t©»ng)┴ą▒ĒųąŻ¼▀xō±Žļ▀M(j©¼n)╚ļĄ─ŽĄĮy(t©»ng)ĪŻ╚ń╣¹ė├æ¶▀Ćø]ėąūóāį(c©©)┤╦æ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ż¼▀xō±ūóāį(c©©)╝┤┐╔ĪŻŽĄĮy(t©»ng)╝»│╔▄ø╝■ĮY(ji©”)śŗ(g©░u)┐╔ęįĘų×ķ╣▄└ĒåT▓┘ū„║═ė├æ¶▓┘ū„ā╔▓┐ĘųĪŻ╣▄└Ēė├æ¶┐╔ęįį÷╝ėĪóäh│²Īóą▐Ė──▄ē“╠ß╣®Įoė├æ¶╩╣ė├Ą─æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ĪŻė├æ¶┐╔ęįį┌╣▄└Ēė├æ¶┼õų├╠ß╣®Ą─ČÓéĆ(g©©)æ¬(y©®ng)ė├ŽĄĮy(t©»ng)ųąŻ¼▀xō±╩╣ė├─│ę╗éĆ(g©©)æ¬(y©®ng)ė├ŽĄĮy(t©»ng)Ż«═©▀^╠Ē╝ėĪóäh│²Īóą▐Ė─Ą╚ĘĮ╩Įäė(d©░ng)æB(t©żi)Ą─╣▄└Ēūį╝║Ą─æ¬(y©®ng)ė├ŽĄĮy(t©»ng)┴ą▒ĒĪŻ

5 ┐éĮY(ji©”)┼cš╣═¹

▒Š╬─įO(sh©©)ėŗ(j©¼)┴╦ßśī”(du©¼)Ų¾śI(y©©)ā╚(n©©i)ŠW(w©Żng)ķTæ¶Ą─Įy(t©»ng)ę╗ė├æ¶╣▄└ĒĪóĮy(t©»ng)ę╗šJ(r©©n)ūC║═╩┌ÖÓ(qu©ón)╣▄└ĒĄ─ŽĄĮy(t©»ng)ĪŻ╩╣ė├┤²ĄŪõøĘĮ╩ĮŠÄ┤aīŹ(sh©¬)¼F(xi©żn)┴╦╝»│╔ŽĄĮy(t©»ng)Ą─╔ĒĘ▌šJ(r©©n)ūCŻ¼▓ó═©▀^┼õų├LTPA ├▄ĶĆīŹ(sh©¬)¼F(xi©żn)PortalŽĄĮy(t©»ng)ė├æ¶Ą─╔ĒĘ▌šJ(r©©n)ūCĪŻī”(du©¼)ķ_░l(f©Ī)═ĻĄ─ŽĄĮy(t©»ng)▀M(j©¼n)ąą┴╦▓┐╩ĪŻķ_░l(f©Ī)Ą─Įy(t©»ng)ę╗╔ĒĘ▌šJ(r©©n)ūCŽĄĮy(t©»ng)į┌Ų¾śI(y©©)ā╚(n©©i)ŠW(w©Żng)ŲĮ┼_(t©ói)╔ŽĄ├ĄĮ┴╦║▄║├ĄžīŹ(sh©¬)█`║═æ¬(y©®ng)ė├Ż¼─┐Ū░▀\(y©┤n)ąą┴╝║├ĪŻŽĄĮy(t©»ng)╦∙╩╣ė├Ą─šJ(r©©n)ūCė├æ¶öĄ(sh©┤)ō■(j©┤)ÄņüĒūįė┌Ų¾śI(y©©)Ó]╝■ŽĄĮy(t©»ng)Ż¼«ö(d©Īng)į┌Ó]╝■ŽĄĮy(t©»ng)ųąŠÄ▌ŗ┴╦ė├æ¶Ģr(sh©¬)Ż¼į┌IDSųąę▓æ¬(y©®ng)ū÷ŽÓæ¬(y©®ng)Ą─ūāäė(d©░ng)Ż¼─┐Ū░╩Ū╩ų╣żīŹ(sh©¬)¼F(xi©żn)Ą─▀@╩Ū║¾Ų┌ėą┤²ĮŌøQĄ─å¢Ņ}ĪŻ

║╦ą─ĻP(gu©Īn)ūóŻ║═ž▓ĮERPŽĄĮy(t©»ng)ŲĮ┼_(t©ói)╩ŪĖ▓╔w┴╦▒ŖČÓĄ─śI(y©©)äš(w©┤)ŅI(l©½ng)ė“ĪóąąśI(y©©)æ¬(y©®ng)ė├Ż¼╠N(y©┤n)║Ł┴╦žSĖ╗Ą─ERP╣▄└Ē╦╝ŽļŻ¼╝»│╔┴╦ERP▄ø╝■śI(y©©)äš(w©┤)╣▄└Ē└Ē─ŅŻ¼╣”─▄╔µ╝░╣®æ¬(y©®ng)µ£Īó│╔▒ŠĪóųŲįņĪóCRMĪóHRĄ╚▒ŖČÓśI(y©©)äš(w©┤)ŅI(l©½ng)ė“Ą─╣▄└ĒŻ¼╚½├µ║Ł╔w┴╦Ų¾śI(y©©)ĻP(gu©Īn)ūóERP╣▄└ĒŽĄĮy(t©»ng)Ą─║╦ą─ŅI(l©½ng)ė“Ż¼╩Ū▒ŖČÓųąąĪŲ¾śI(y©©)ą┼Žó╗»Į©įO(sh©©)╩ū▀xĄ─ERP╣▄└Ē▄ø╝■ą┼┘ćŲĘ┼ŲĪŻ

▐D(zhu©Żn)▌dšł(q©½ng)ūó├„│÷╠ÄŻ║═ž▓ĮERP┘YėŹŠW(w©Żng)http://www.lukmueng.com/

▒Š╬─ś╦(bi©Īo)Ņ}Ż║╗∙ė┌Ų¾śI(y©©)ķTæ¶Įy(t©»ng)ę╗šJ(r©©n)ūCŽĄĮy(t©»ng)Ą─įO(sh©©)ėŗ(j©¼)┼cīŹ(sh©¬)¼F(xi©żn)

▒Š╬─ŠW(w©Żng)ųĘŻ║http://www.lukmueng.com/html/consultation/1083939232.html